矛与盾的交锋 网络攻击技术与防护研究的演进与博弈

网络空间作为继陆、海、空、天之后的第五维战略空间,其安全态势直接关系到国家安全、经济发展与社会稳定。网络攻击技术的研究与网络防御技术的研究,如同一枚硬币的两面,在持续的对抗与博弈中共同推动了整个网络安全生态的演进。本文旨在探讨网络攻击技术的核心研究领域,并分析其在推动整体网络技术进步与安全防护体系升级中的双重角色。

一、网络攻击技术的主要研究维度

网络攻击技术的研究,核心在于探索信息系统的潜在弱点与突破路径。其主要维度包括:

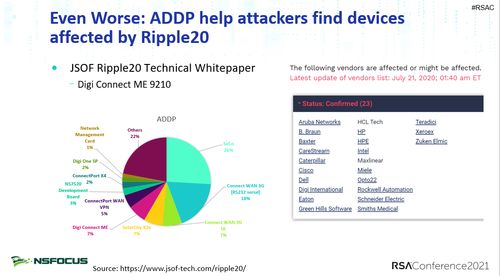

- 漏洞挖掘与利用:这是攻击链的起点。研究者通过代码审计、模糊测试、逆向工程等手段,主动发现操作系统、应用软件、网络协议乃至硬件固件中未知的安全漏洞(0-day)。对漏洞的深入分析,形成可稳定利用的漏洞利用代码(Exploit),是高级持续性威胁(APT)等攻击的关键支撑。

- 恶意软件工程学:涵盖病毒、蠕虫、木马、勒索软件、僵尸网络等恶意代码的编制技术。现代恶意软件研究重点在于规避检测(如使用混淆、加壳、多态技术)、持久化驻留(如利用系统启动项、计划任务)、以及命令与控制(C&C)通信的隐蔽性(如使用域生成算法、社交媒体或合法云服务进行通信)。

- 社会工程学与钓鱼攻击:技术体系中最具“人性化”的一环。研究如何利用心理学原理,通过伪造身份、营造紧急情境、精准信息定制(鱼叉式钓鱼)等手段,诱骗目标人员执行恶意操作(如点击链接、打开附件、泄露凭证)。这是突破物理隔离网络和安全管理制度的常用手段。

- 网络渗透与横向移动:在初始突破后,攻击者需要研究如何在目标网络内部进行侦查、权限提升和横向扩散。这涉及对内部网络拓扑的探测、凭证窃取与传递攻击、利用信任关系跳转、以及利用远程管理工具和合法系统管理协议(如PsExec、WMI、SSH)进行隐蔽移动。

- 拒绝服务攻击:研究通过耗尽目标系统资源(带宽、计算、连接)使其丧失服务能力的攻击方式。从传统的流量洪泛(如SYN Flood),发展到利用协议缺陷的反射放大攻击(如NTP、DNS反射),再到针对应用层的低速慢速攻击,其技术不断演进,破坏力持续增强。

二、攻击技术研究对网络技术发展的双重影响

对网络攻击技术的深入研究,客观上对整体网络技术产生了复杂而深远的影响:

- 压力测试与缺陷暴露:攻击技术如同最严苛的“测试员”,不断揭示现有网络协议、软件架构和系统设计中的根本性缺陷。例如,对TCP/IP协议栈的各种攻击促使了IPSec、TLS等安全协议的完善与普及;对Web应用的攻击推动了安全开发生命周期(SDL)和漏洞赏金计划的广泛应用。

- 驱动防御技术革新:攻击技术的每一次升级,都迫使防御体系进行相应变革。从基于特征码的静态杀毒,到启发式分析、行为监控、沙箱技术,再到当前基于人工智能/机器学习的异常检测和威胁狩猎,防御技术的演进轨迹清晰地映射着攻击技术的挑战。对攻击链(Cyber Kill Chain)的深入研究,直接催生了以“检测与响应”为核心的新一代安全防护理念。

- 催生新兴安全领域:高级攻击技术催生了如威胁情报、数字取证与应急响应、攻防演练(红蓝对抗)、欺骗防御(蜜罐、蜜网)等专业领域。这些领域的发展,不仅提升了组织的安全能力,也构成了网络安全产业的重要支柱。

三、伦理、法律与正向价值引导

必须认识到,网络攻击技术研究是一把双刃剑。若无严格的法律约束和伦理规范,相关知识与工具一旦被恶意滥用,将对社会造成巨大危害。因此,相关研究必须在合法合规的框架内进行,例如在受控的实验室环境、获得明确授权的渗透测试、以及国家支持的防御性研究项目中展开。研究的最终目的,应始终是提升感知风险、加固系统、增强国家和社会整体网络韧性的能力。

网络攻击技术的研究是网络安全领域不可回避的课题。它源于威胁,却最终服务于防御。在这场永无止境的“矛”与“盾”的赛跑中,深刻理解攻击者的思想、方法与工具,是构建有效、动态、智能化防御体系的根本前提。未来的研究,必将更加聚焦于人工智能赋能下的自动化攻击与防御、量子计算对现有密码体系的冲击、物联网与工控系统等新场景下的攻击面管理,以及全球协作下的威胁信息共享与协同防御。唯有以攻促防,攻防相长,才能在数字时代的浪潮中筑牢网络安全的基石。

如若转载,请注明出处:http://www.0736moyi.com/product/42.html

更新时间:2026-03-01 01:36:28